Lazarus的DeathNote集群的演变:从攻击加密货币到攻击国防部门

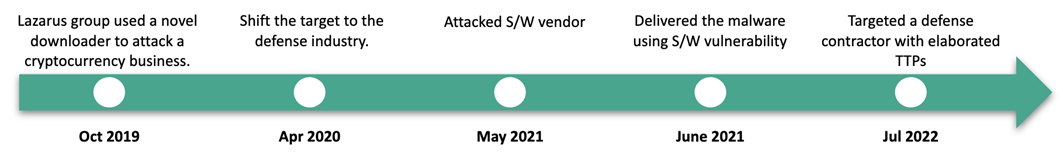

卡巴斯基最近调查了 DeathNote,这是属于臭名昭著的 Lazarus 组织的集群之一。多年以来,DeathNote 发生了巨大的变化,从 2019 年开始,全球加密货币相关企业都遭到该威胁的攻击。到 2022 年底,其发动的针对性攻击影响了欧洲、拉丁美洲、韩国和非洲的 IT 公司和国防企业。

卡巴斯基的最新报告追踪了 DeathNote 攻击目标的转变,以及他们在过去四年中所使用的工具、技术和程序的发展和完善。

臭名昭著的威胁行为者 Lazarus 长期以来一直将与加密货币相关的企业作为攻击目标。在监控该威胁行为者的活动时,卡巴斯基注意到他们在一个案例中使用了一个显著更改的恶意软件。2019 年 10 月中旬,我们发现了一份上传至 VirusTotal 的可疑文件。

该恶意软件作者使用了与加密货币业务相关的诱饵文档。其中包括一份关于特定加密货币购买的调查问卷,一份关于特定加密货币的介绍,以及一家比特币挖矿公司的介绍。这是 DeathNote 攻击活动首次发威,其攻击目标是位于塞浦路斯、美国、中国台湾和中国香港的从事加密货币业务的个人和企业。

DeathNote 集群的时间线

然而,在 2020 年 4 月,卡巴斯基看到 DeathNote 的感染媒介发生了重大转变。研究显示,DeathNote 集群被用于攻击东欧与国防工业有关的汽车和学术组织。

此时,该威胁行为者将所有与国防承包商和外交相关的工作描述相关的诱饵文件都换掉了。除此之外,该威胁行为者还进一步优化了其感染链,在其武器化的文档中使用远程模板注入技术,并使用包含木马的开源 PDF 查看软件。这两种感染方法都会导致相同的恶意软件感染(DeathNote下载器),它负责上传受害者的信息。

2021 年 5 月,卡巴斯基发现欧洲一家提供网络设备和服务器监控解决方案的 IT 公司被 DeathNote 集群所感染。

此外,2021 年 6 月初,这个 Lazarus 的子组织开始利用一种新的机制感染位于韩国的目标。引起研究人员注意的是,该恶意软件的初始阶段是由合法软件执行的,该软件在韩国广泛用于安全防护。

在 2022 年监控 DeathNote 期间,卡巴斯基研究人员发现该集群对拉丁美洲的一家国防承包商遭受攻击负有责任。最初的感染媒介与我们在其他国防工业目标上看到的相似,包括使用木马化的 PDF 阅读器和精心制作的 PDF 文件。但是,在这个特殊的案例中,威胁行为者采用了侧加载技术来执行最终的有效载荷。

据透露,在 2022 年 7 月首次发现的持续攻击活动中,Lazarus 组织已成功入侵非洲的一家国防承包商。初始感染时通过 Skype 聊天软件发送的一个可疑的 PDF 应用程序进行的。当执行该 PDF 阅读程序时,它在同一目录中创建了合法文件(CameraSettingsUIHost.exe)和恶意文件(DUI70.dll)。

Seongsu Park

卡巴斯基全球研究与分析团队(GEeAT)首席安全研究员

“Lazarus 组织是一个臭名昭著且技术高超的威胁行为者。我们对 DeathNote 集群的分析显示,多年来其所使用的战术、技术和流程一直在快速演变。在这次攻击行动中,Lazarus 并不局限于与加密相关的业务,而是走得更远。它会部署合法软件和恶意文件来入侵国防企业。随着 Lazarus 组织继续完善其攻击方法,企业和组织必须保持警惕并采取积极措施防御其恶意活动。”

想要了解更多有关 Lazarus 的 DeathNote 集群及其攻击行动的不同阶段和 TTP 详情:

为了避免成为已知或未知威胁行为者发动的针对性攻击的受害者,卡巴斯基研究人员建议实施以下措施:

对您的网络进行网络安全审计,并对在周边或网络内部发现的任何薄弱之处进行补救。

为您的员工提供基础的网络安全卫生知识培训,因为很多针对性攻击都是从网络钓鱼或其他社交工程手段开始的。

教育您的员工仅从受信任的来源和官方应用商店下载软件和移动应用。

使用 EDR 产品,并启用对高级威胁的事件检测和响应功能。卡巴斯基管理检测和响应等服务提供了对于针对性攻击的威胁追踪功能。

使用一款能够通过检测和拦截账户盗窃、未认证交易以及洗钱行为来保护加密货币交易安全的反欺诈解决方案。

END